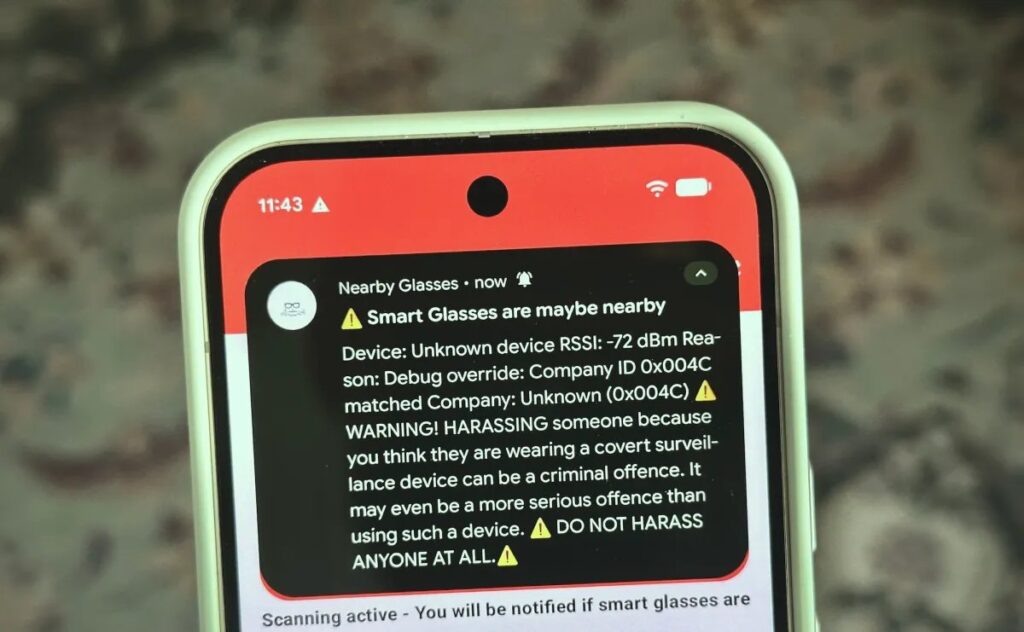

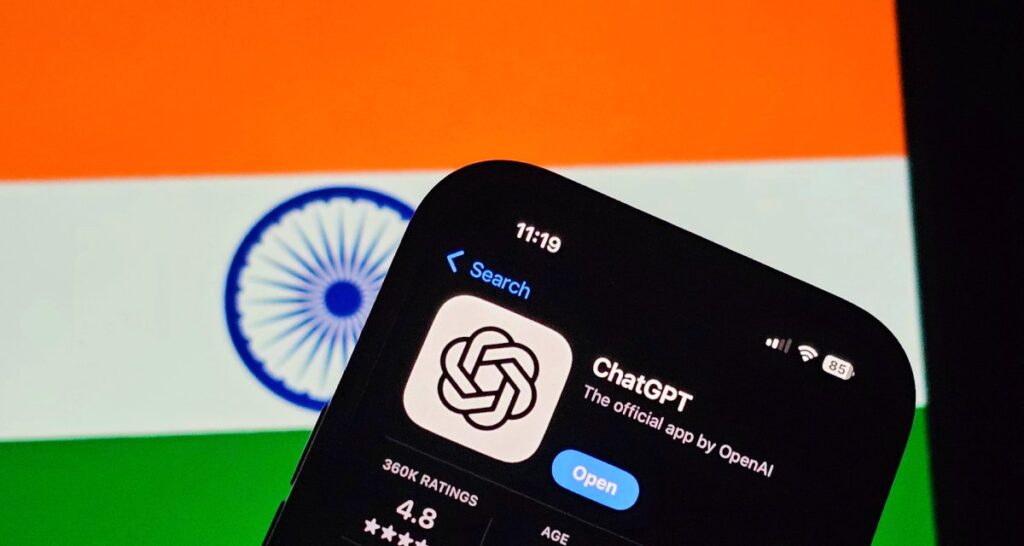

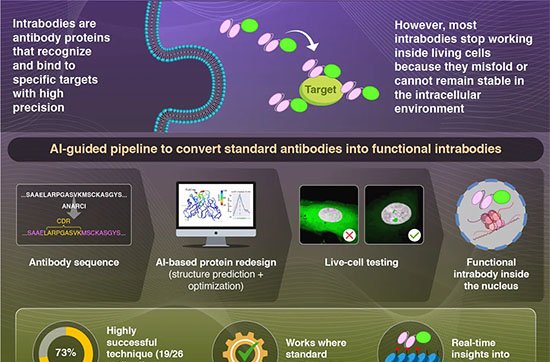

Pesquisadores da Unit 42, divisão de segurança da Palo Alto Networks, identificaram uma campanha de espionagem, ativa por quase um ano, que utilizou o spyware batizado de Landfall para comprometer aparelhos da linha Samsung Galaxy.

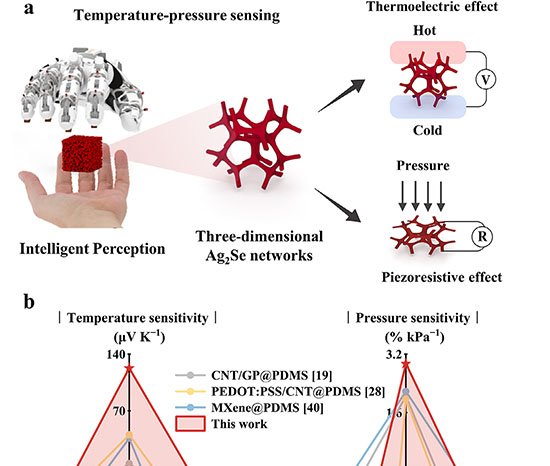

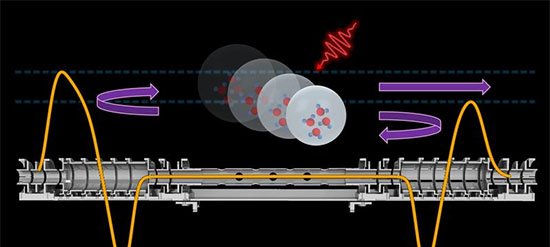

O código malicioso foi detectado pela primeira vez em julho de 2024 e se aproveitava de uma vulnerabilidade desconhecida pela fabricante — classificada como zero-day — no software dos dispositivos. Segundo a Unit 42, o ataque podia ser desencadeado com o envio de uma imagem especialmente manipulada, possivelmente por meio de aplicativos de mensagem, sem exigir interação do usuário.

A falha, registrada como CVE-2025-21042, foi corrigida pela Samsung em abril de 2025. Até então, detalhes sobre o uso desse erro de segurança por grupos de vigilância não haviam sido divulgados.

Não se sabe qual fornecedor de software espião desenvolveu o Landfall nem quantas pessoas foram atingidas. Contudo, os pesquisadores acreditam que o alvo principal eram indivíduos no Oriente Médio. De acordo com Itay Cohen, pesquisador sênior da Unit 42, a iniciativa foi direcionada a pessoas específicas, e não uma distribuição em massa, indicando motivações de espionagem.

Análises mostraram que parte da infraestrutura digital do Landfall coincide com recursos usados pelo grupo conhecido como Stealth Falcon, associado a ataques contra jornalistas, ativistas e dissidentes dos Emirados Árabes Unidos desde 2012. Ainda assim, os especialistas afirmam que as evidências não são suficientes para vincular a campanha a um cliente governamental em particular.

A Unit 42 encontrou amostras do spyware enviadas ao serviço VirusTotal por usuários de Marrocos, Irã, Iraque e Turquia entre 2024 e o início de 2025. A equipe nacional de prontidão cibernética turca, USOM, classificou como malicioso um dos endereços IP utilizados pelo Landfall, reforçando a suspeita de vítimas no país.

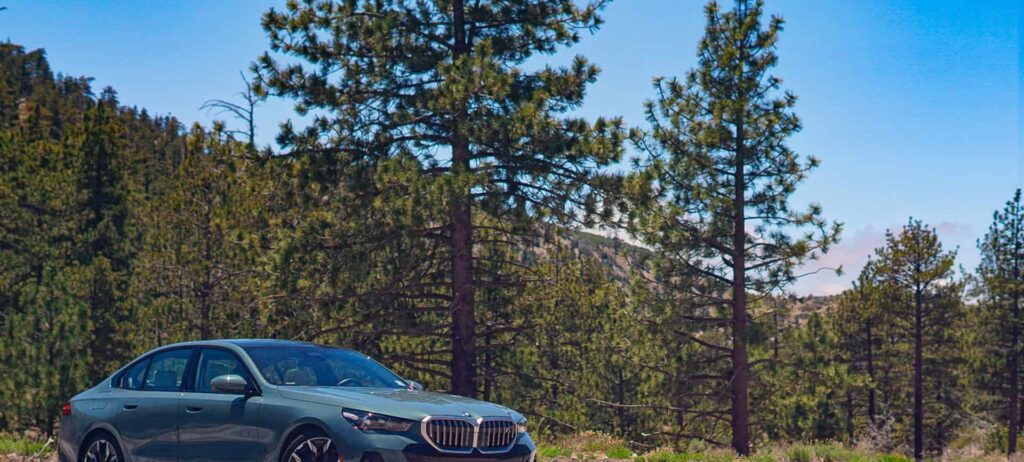

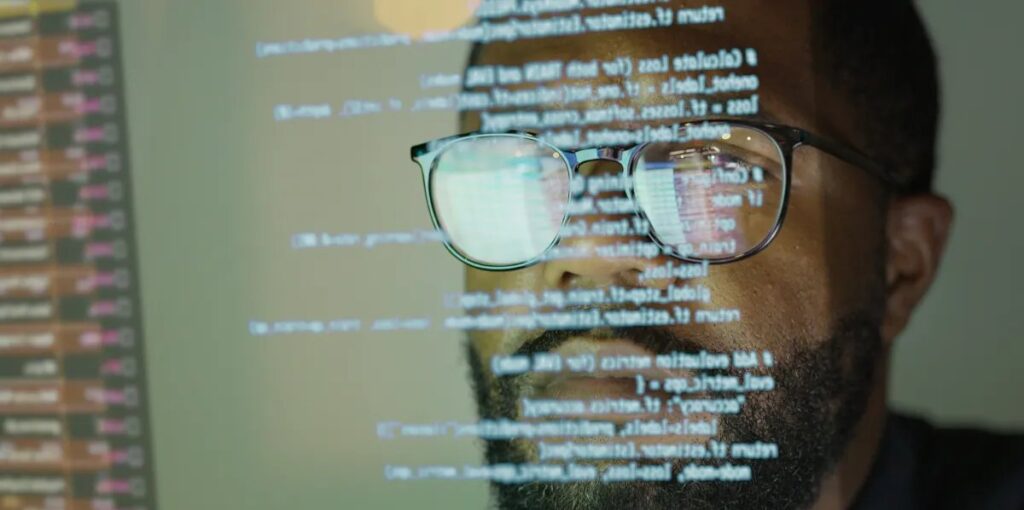

Imagem: Internet

Assim como outras ferramentas de vigilância governamental, o Landfall permite amplo monitoramento do dispositivo, incluindo acesso a fotos, mensagens, contatos, registros de chamadas, gravação de áudio pelo microfone e rastreamento de localização.

O código-fonte do spyware faz referência direta a cinco modelos da linha Galaxy — S22, S23, S24 e alguns aparelhos da série Z. Cohen ressalta, porém, que a vulnerabilidade pode afetar outros modelos da marca que utilizem as versões 13 a 15 do Android.

A Samsung foi procurada, mas não se manifestou até o fechamento desta reportagem.

Com informações de TechCrunch